Anticiper la cybersécurité dès la conception

« La cybersécurité n’est pas une fonctionnalité qu’on valide en fin de projet. Aucun test ne peut combler une faille née d’une mauvaise conception. » – Bruce Schneier, The Process of Security

En 2025, les cybermenaces évoluent plus vite que jamais. Chaînes logicielles compromises, vulnérabilités connues mais non corrigées, émergence de l’IA malveillante… Face à cette complexité croissante, une certitude s’impose : la sécurité ne peut plus être une couche ajoutée après coup. Elle doit faire partie intégrante de la conception des systèmes.

C’est tout l’enjeu du Secure by Design (SbD) : une approche proactive et structurée, qui intègre la cybersécurité dès les premières lignes de code, tout au long du cycle de développement.

⚠️ À ne pas confondre avec le Secure By Default qui vise à livrer un produit avec des paramètres de sécurité activés par défaut, sans action nécessaire de l’utilisateur (ex. : authentification MFA activée, ports inutiles fermés, services non exposés).

Réagir ne suffit plus : pourquoi penser la sécurité dès le départ ?

Les chiffres sont sans appel :

- +34 % d’attaques exploitant des vulnérabilités connues en 2025 (Verizon DBIR)

- 60 % des incidents liés à des défauts de conception d’ici 2026 (Gartner)

- 50 % des compromissions en France dues à des équipements mal configurés ou exposés (ANSSI)

Ces constats révèlent une faille structurelle : la sécurité reste encore trop souvent pensée en aval des projets. Or, c’est bien dès la conception que l’on peut éliminer la majorité des risques. Cela suppose un changement culturel : ne plus traiter la sécurité comme une contrainte, mais comme un levier de performance, de fiabilité et de durabilité. Avec l’essor de technologies comme l’intelligence artificielle ou l’automatisation massive, les enjeux évoluent. Renforcer la sécurité tout en améliorant la durabilité de nos infrastructures ? C’est possible, à condition d’anticiper.

IA générative & agents autonomes : de nouveaux défis pour le SbD

L’essor de l’IA générative et des agents autonomes capables d’agir sans supervision humaine directe introduit des risques inédits. Pour que Secure by Design reste efficace dans ces environnements, trois enjeux majeurs doivent être anticipés dès les premières étapes du projet :

- Gérer les identités dynamiques (entité logicielle non humaine, comme un agent IA, un conteneur éphémère ou un micro-service, qui interagit avec les systèmes, de manière temporaire ou automatisée).

- Ces entités exécutent déjà des actions critiques : génération de code, automatisation de configurations, voire initiation de transactions financières. Cela impose une traçabilité complète de leurs actions, des revues dynamiques de leurs permissions, et un monitoring comportemental en continue pour détecter tout écart. Automatiser avec discernement. L’automatisation est devenue un pilier incontournable pour élever le niveau de sécurité tout en gagnant en réactivité. Cela inclut le patch management automatisé, les tests de vulnérabilités intégrés aux chaînes CI/CD, ainsi que la détection et la réponse aux comportements malveillants via des outils comme l’EDR (Endpoint Detection and Response), l’XDR (Extended Detection and Response), ou la supervision réseau en continu. Cependant, mal configurés ou laissés sans supervision ni gouvernance claire, ces outils, bien que puissants, peuvent créer des angles morts ou devenir eux-mêmes des vecteurs d’attaque. C’est pourquoi une implication humaine dans leur pilotage, leur calibration et leur suivi reste indispensable pour éviter les dérives et garantir leur efficacité.

- Tirer des enseignements des incidents : prenons un exemple concret : en 2024, un environnement de test laissé exposé sur le cloud a permis à un ancien collaborateur d’exfiltrer des données via une API oubliée. Un incident évitable avec quelques garde-fous :

- Cloisonner les environnements

- Révoquer systématiquement les accès inactifs

- Réaliser régulièrement des audits de configuration

Pour faire face à ce type de menaces, réduire les risques d’exposition demande quelques réflexes essentiels.

Si l’on parle beaucoup de projets neufs intégrant la sécurité dès la conception, la réalité est souvent plus nuancée.

En effet, la majorité des systèmes d’information intègrent encore des composants anciens, parfois critiques, qui n’ont pas été conçus selon les principes Secure by Design. Et pour cause : il n’est pas toujours réaliste, ni économiquement soutenable, de refondre totalement ces environnements à court terme. C’est pourquoi Secure by Design ne doit pas être perçu uniquement comme un impératif réservé aux projets neufs, mais aussi comme une philosophie applicable sur le long terme. Si sa mise en œuvre est native dans les nouveaux systèmes, ses principes peuvent aussi guider des démarches d’amélioration continu sur les systèmes existants, à travers des mesures correctives et des contrôles compensatoires. Ces actions permettent de renforcer la sécurité des infrastructures en place, tout en s’inscrivant dans une trajectoire progressive de mise en conformité.

C’est dans cette logique que s’inscrit une démarche de Secure by Design cohérente : elle combine principes fondateurs, outils pratiques, et adaptation au contexte réel de chaque organisation.

Voyons maintenant les leviers concrets à activer pour mettre en œuvre cette approche, que l’on parte de zéro… ou non :

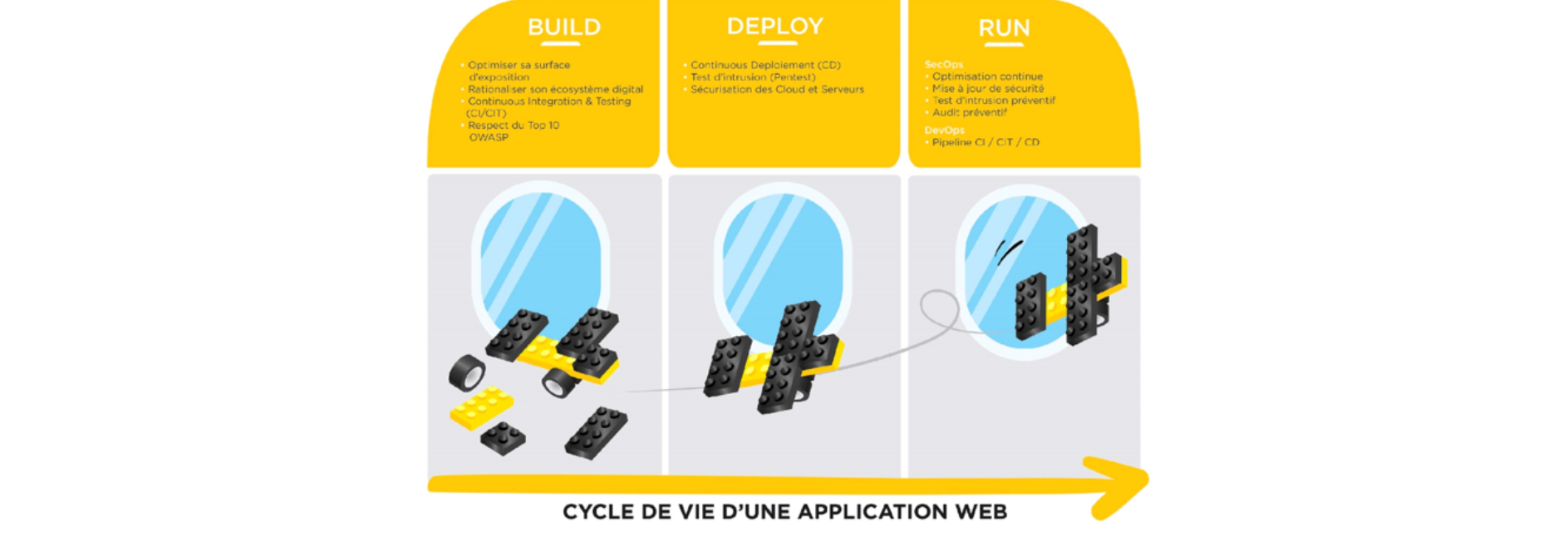

1. Cadrer et définir les exigences de sécurité dès l’amont du projet, en lien avec les enjeux métier et techniques, ainsi que l’exécution de tests de sécurité avant mise en production, y compris des pentests réguliers

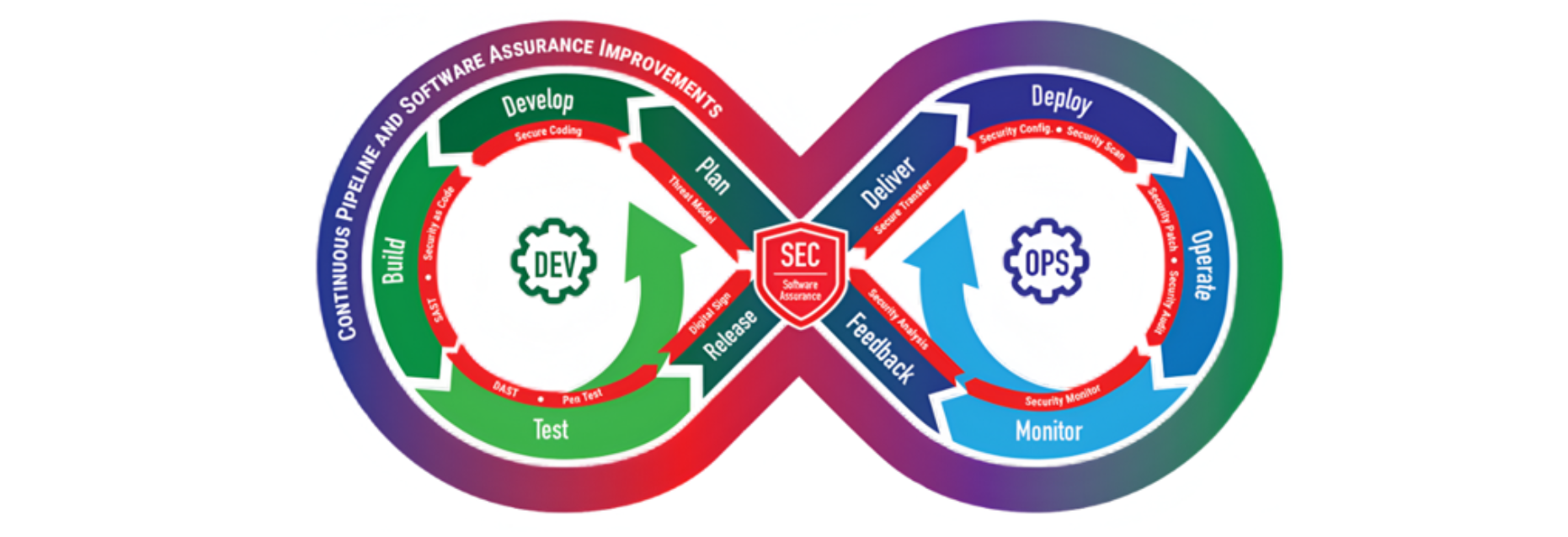

2. Intégrer la sécurité dans les pipelines CI/CD, à travers des outils d’analyse de code automatisée : SAST (analyse statique); DAST (analyse dynamique) ; IAST (analyse interactive) ; SCA (analyse de la composition logicielle).

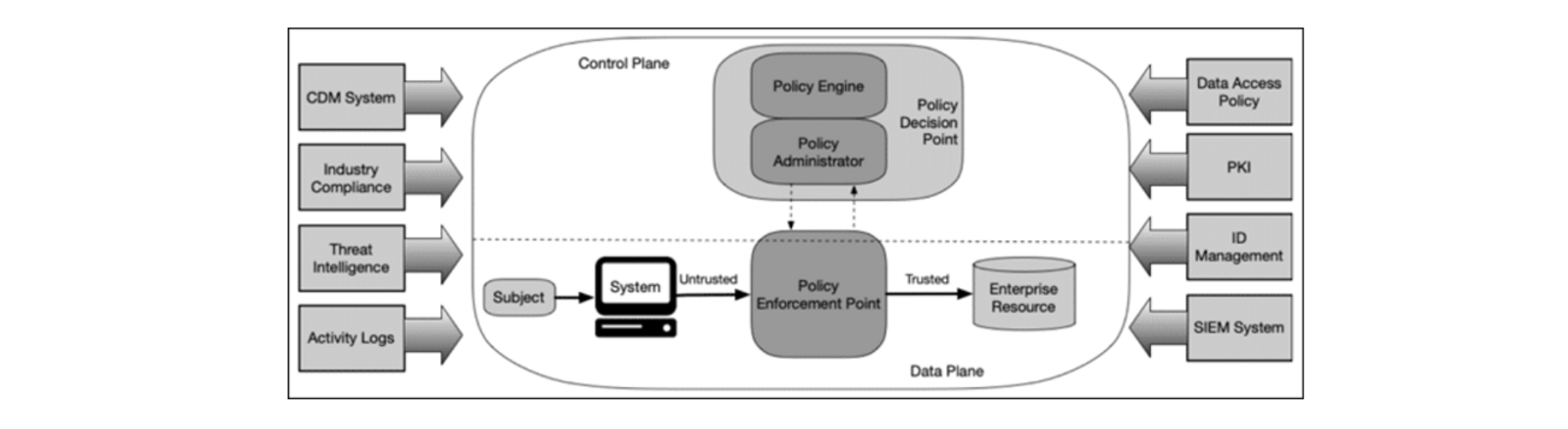

3. Appliquer les principes d’architecture sécurisée en mettant en œuvre une gestion rigoureuse des identités (IAM), la défense en profondeur, le principe du moindre privilège, ainsi qu’un contrôle d’accès granulaire et dynamique fondé sur le Zero Trust Network Access (ZTNA)

4. Créer des playbooks de remédiation (plan d’action cyber documenté) dès la phase de design

5. Maîtriser les dépendances tierces et l’origine du code, y compris open source

6. S’aligner sur les référentiels et cadres réglementaires: Cyber Resilience Act, ISO 27001, NIS2

7. Auditer la chaîne fournisseur (notamment les prestataires critiques)

L’intégration du Secure by Design permet de sécuriser durablement les systèmes tout en s’inscrivant dans une démarche écoresponsable. Concevoir des systèmes sûrs, c’est aussi concevoir des systèmes sobres. C’est ce qu’on appelle Green by Design : une approche qui vise à réduire l’empreinte environnementale des systèmes tout en renforçant leur résilience. Elle s’appuie sur des leviers opérationnels : la réduction des fonctionnalités superflues, limitation des dépendances, sobriété des ressources consommées et optimisation du code.

Chez Davidson consulting, nous concevons nos solutions, ainsi que celles de nos clients, en nous appuyant sur des pratiques rigoureuses de Secure by Design, de résilience applicative et de maintenabilité avancée, tout en intégrant des principes d’écoconception dès que cela est possible. Cette approche garantit des systèmes robustes, évolutifs et adaptés aux contraintes métier et opérationnelles. Nous mettons en place, par exemple, une veille technologique constante, des formations régulières pour nos développeurs aux bonnes pratiques de développement sécurisé, notamment face à des risques identifiés dans l’OWASP TOP 10 et par ITrust, ainsi que des campagnes de sensibilisation. La sécurité est intégrée dès la phase de conception dans le cadre de notre stratégie DevSecOps.

Nos pipelines CI/CD incluent des tests automatisés : SAST avec SonarQube, DAST avec OWASP ZAP, SCA avec GitHub ou GitLab, permettant une détection précoce des vulnérabilités.

Nos équipes sont formées aux référentiels ISO 27005 et EBIOS RM afin d’anticiper, d’évaluer et de traiter les risques de manière continue et structurée.

Nous sécurisons nos architectures cloud hybrides dès leur conception, intégrons des tests unitaires automatisés, des dispositifs d’alerting en continu, ainsi que des réunions hebdomadaires dédiées à la revue des vulnérabilités détectées sur nos outils et la définition de plans d’actions correctifs.

Cette démarche croise nos engagements forts en matière de sécurité et de résilience des systèmes.

Pour conclure : construire la résilience dès le design

Le Secure by Design ne se limite pas à “faire mieux” en matière de sécurité. Il constitue un cadre d’ingénierie responsable, pensé pour bâtir des systèmes robustes, durables et de confiance.

Alexis Poirot

Et si vous intégriez le Secure by Design à vos prochains projets ?

Parlez-en avec nos experts : securite@davidson.fr

Envie d’aller plus loin ?

? Découvrez notre référentiel des 150 bonnes pratiques

? Explorez notre expertise cybersécurité

? Rejoignez-nous sur LinkedIn pour suivre nos initiatives cyber, DevSecOps et Green IT.